在当今互联网上,每个用户都会在网站上注册过帐号,当这些帐号涉及到金钱或者利益的时候,帐号的安全就是一个非常值得重视的问题,因此帐号的安全是各个厂商所非常关注的一个点。但是依然会存在一些厂商在身份验证这一块上存在着漏洞。

这并不是厂商不注重这个问题,只是在代码层的验证过程中的逻辑出现了一些差异,或者出于对用户的善意提醒,往往这些问题被利用起来比较容易。如下分一些场景来聊聊吧!~

一、不可靠的前端校验-绕过测试

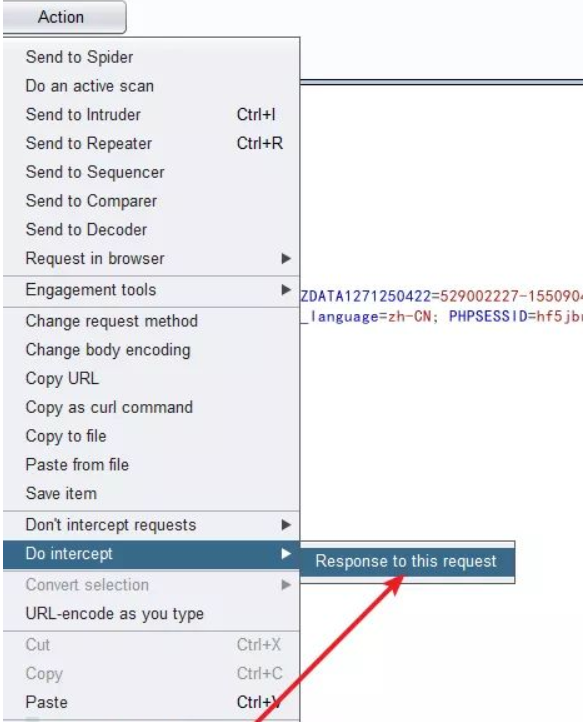

在现实环境中,会有很多网站没有严格的进行身份校验,往往可以通过依靠账号密码发送后回传的状态码来判断用户身份是否正确,因此,只需再登录的时候,输入正确的账户以及随意的密码,将报文拦截下来,然后选择 “burp” 里面的拦截返回包的功能,捕捉返回的状态码。

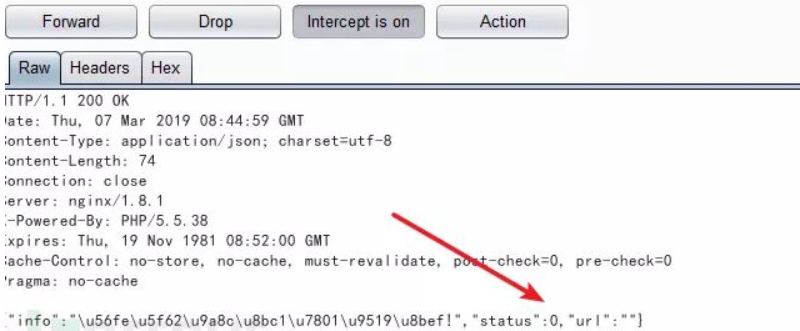

将返回包中的状态码修改为正常登录的状态码,当然这里的状态码不一定都是 0 和 1 这种,各种状态码都有可能存在,那么我们怎么样判断正确的状态码是什么呢?

这里我们就需要自己手动注册一个用户,然后进行正常登录,并且抓取返回的状态码,当你发现发回的报文中,仅仅只存在状态码,并没有其他 set-cookie 或者 tocken 等信息的时候,那么这个登录界面就有极大的可能性存在这种漏洞。这是比较致命的一种漏洞。